Layer 3 VPN mit OpenSSH

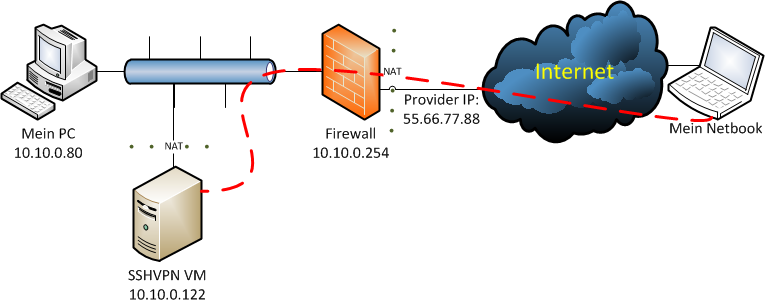

OpenSSH ist in der Lage über Tun-Interfaces ein Layer 3 VPN herzustellen. Dies ist eine sehr einfache Variante, besonders schön ist das man SSH auch in vielen Fällen über einen Proxy verwenden kann. Szenario Aufbau: Firewall (intern: 10.10.0.254, extern: 55.66.77.88, macht PAT über externes Interface) SSHVPN VM ist eine VMware Maschine auf meinem VMware Server … Weiterlesen